Saltando la Verja: Datos seguros [ES-EN]

Te muestro las mejores maneras y herramientas para mantener tus datos protegidos y seguros. Tanto como si son tus llaves privadas como la foto íntima de la novia de hace muchos años, saber cómo guardarlos de forma persistente en el tiempo con el menor riesgo posible es una necesidad perenne.

I show you the best ways and tools to protect your data. Whether they are your private keys or the intimate photo of your girlfriend from many years ago, knowing how to store them persistently over time with the least possible risk is a perennial necessity.

Generador de imágenes con tecnología de DALL·E 3 de

Image generator with DALL·E 3 technology of

www.bing.com

Prompt: A digital data trunk surrounded by multicolored chains and unknown people trying to steal the content but the chains do not allow it. Manga style, 4K.

Esta vez romperemos con el esquema de los capítulos anteriores, algunos colegas en #Cuba se han interesado con las temáticas de la serie Saltando la Verja, pero les resulta costoso acceder desde sus móviles a los vídeos por el consumo de datos, algo no menor y complejo con las restricciones siempre presentes en #Cuba y el monopolio de #Etecsa. También ampliaremos a publicar bilingüe, aunque escribir primeramente en Español me resulta agradable para no olvidad mi lengua madre.

This time we will break with the scheme of the previous chapters, some colleagues in #Cuba have been interested in the themes of the series Jumping the Fence, but it is expensive for them to access the videos from their mobiles due to data consumption, something not minor and complex with the restrictions always present in #Cuba and the monopoly of #Etecsa. We will also expand to publish bilingual, although writing primarily in Spanish is pleasant for me so as not to forget my mother language.

Breve/Brief Disclaimer

Las recomendaciones que acá vierto se basan en la experiencia de 25 años como gestor de servicios IT. Nunca dude en hacer su propia investigación.

The recommendations I make here are based on my experience of 25 years as an IT services manager. Never hesitate to do your own research.

Clasificando los Datos / Classifying the Data

Pues si, cuando pensamos en proteger datos debemos saber para qué y por qué los protegemos. Resulta inviable protegerlo todo, es demasiado estresante y hasta innecesario, es como querer matar mosquitos con cañones.

Clasificación de Datos Digitales:

- Datos Públicos: Son aquellos que almacenamos donde no hay riesgo alguno si alguien ajeno los ve. Son documentos, fotos, vídeos etc de uso cotidiano que no poseen nada que deba ocultarse. Estos datos se almacenan por el valor que les damos, y si bien no ocultan nada, tienen valores que queremos preservar. Pensemos en estos datos como la foto de la abuela que queremos enseñarle a nuestros nietos junto con las historias familiares.

- Datos restringidos: Son informaciones que solo son accesibles por un grupo restringido de personas. Dentro de esta clasificación se encuentran los datos personales de contacto, la información financiera de un individuo o la ficha de ciudadano. Son en esencia información de uso particular por una parte ajena con un propósito bien específico. Es muy común incluir en esta clasificación los datos que se le suministra a un proveedor de servicio o entidad que realiza KYC. Este tipo de información tiene tantos puntos vulnerables como personas, entidades o plataformas que acceden a la información.

Un ejemplo de vulneración de los datos sencibles muy común son los grupos de WhatsApp o similares, pues exponen el número de teléfono de los usuarios y estos además pueden ser utilizados para identificarlos o acceder al resto de sus informaciones personales. En mi labor es muy frecuente que el número de teléfono de un cliente objetivo, por lo general una persona famosa o pudiente, sea clonado y usado de forma maliciosa, parece ciencia fícción pero es la cotidianidad. Recomendación: No use los grupos de WhatSapp. - Datos secretos: Son aquellos a los que solo nosotros y nadie más deberíamos acceder. Los puntos vulnerable de este tipo de datos somos nosotros y la forma en que los almacenamos. En este tipo de datos se encuetran las informaciones intimas, contraseñas, frases de recuperación entre otros. Siempre recordar que un secreto existe hasta que se cuenta a alguien más, si alguna vez es revelado a una segunda persona deja de ser secreto y se convierte en información restringida.

Well, yes, when we think about protecting data we must know why and for what we protect them. It is unfeasible to protect everything, it is too stressful and even unnecessary, it is like wanting to kill mosquitoes with cannons.

Classification of Digital Data:

- Public Data: These are those that we store where there is no risk if someone else sees them. They are documents, photos, videos, etc of everyday use that do not have anything that should be hidden. These data are stored for the value we give them, and although they do not hide anything, they have values that we want to preserve. Let's think of these facts as the photo of grandma that we want to show to our grandchildren along with family stories.

- Restricted data: This is information that is only accessible by a restricted group of people. Within this classification are the personal contact data, the financial information of an individual, or the citizen's file. They are essentially information of particular use by an outside party for a very specific purpose. It is very common to include in this classification the data that is provided to a service provider or entity that performs KYC. This type of information has as many vulnerable points as people, entities, or platforms that access the information.

An example of a very common sensitive data breach is WhatsApp groups or similar because they expose the users' phone numbers and these can also be used to identify them or access the rest of their personal information. In my work it is very common that the phone number of a target client, usually a famous or wealthy person, is cloned and used maliciously, it seems science fiction but it is everyday life. Recommendation: Do not use WhatsApp groups.- Secret data: These are the ones that only we and no one else should have access to. The vulnerable points of this type of data are us and the way we store them. In this type of data are found intimate information, passwords, and recovery phrases among others. Always remember that a secret exists until it is told to someone else, if it is ever revealed to a second person it ceases to be secret and becomes restricted information.

Imagen gratuita para usar bajo la

Free image for use under the

Pixabay Content License

¡Solo necesitas dos contrasenas! / You only need two passwords!

¡Si no puedes confiar en nadie al menos confía en las matemáticas! Pues si ese es el gran truco que hoy te revelo. Te haz detenido a pensar cuántas contraseñas tienes, cuántas son sanamente diferentes, cómo las guardas, dónde las guardas y sobre todo cómo las usas. Pues si te haz complicado la vida porque nadie te ha explicado antes que solo necesitas una contraseña para memorizar y otra para almacenar cifrada con la contraseña memorizada y el resto de todas son derivaciones de estas. No pretendo aburrirte con fórmulas matemáticas pero lo que te mostraré es la base de cómo se derivan las llaves privadas desde una semilla en las billeteras de Bitcoin con BIP32[1] pero usando PGP [2] . En esencia necesitamos crear una contraseña bien fuerte y generar una clave PGP, todo esto se los mostraré en un ejemplo práctico, pero antes les sugieron que (aunque no es necesario) que usen la aplicación multiplataforma de GpgFrontend para ordenadores o OpenKeychain en Android , esto si eres un usuario normal y no tienes experiencia con uso de comandos, consolas etc.

If you can't trust anyone at least trust math! Well, if that's the great trick I'm revealing to you today. You have stopped to think about how many passwords you have, how many are sanely different, how you keep them, where you keep them, and above all how you use them. Well, if you've made your life complicated because no one has explained to you before you only need one password to memorize and another to store encrypted with the memorized password and the rest of them are all derivations of these. I don't mean to bore you with mathematical formulas but what I will show you is the basis of how private keys are derived from a seed in Bitcoin wallets with BIP32[1] but using PGP[2]. In essence, we need to create a very strong password and generate a PGP key, I will show you a practical example, but before they suggested that (although it is not necessary) they use the cross-platform application of GpgFrontend for computers or OpenKeychain on Android, this if you are a normal user and have no experience with using commands, consoles, etc.

- Una vez descargado el software compatible con nuestro sistema operativo (usaremos como base GpgFrontend ) procedemos al paso más importante de todos: pensar una contraseña suficientemente fuerte y que podamos recordar con facilidad, como ejemplo tomaré una que nunca usaría el 12345678910niloco, esta contraseña la usaremos para cifrar la clave pgp privada.

Once the software compatible with our operating system has been downloaded (we will use GpgFrontend as a base ) we proceed to the most important step of all: think of a password strong enough, that we can remember easily, as an example I will take one that would never use the 12345678910niloco, we will use this password to encrypt the private PGP key.

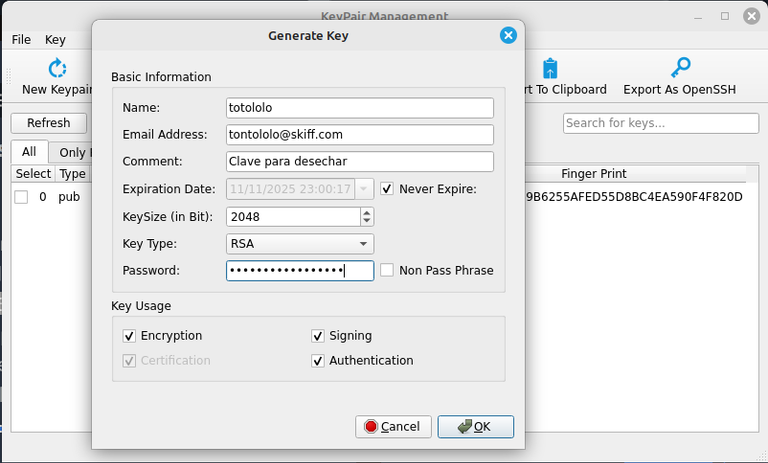

- Generamos un par de claves privada y pública de pgp, en el caso de GpgFrontend en la barra escogemos Manage Keys y luego New Pair. Llenamos los datos y recomiendo escoger el tipo de clave RSA. Ver imagen debajo. Este par clave privada/pública se almacenan cifradas con la contraseña maestra en tantos lugares como se me ocurran, puede ser en google drive, en el pc el teléfono y hasta el teléfono de la querida, mientras más lugares mejor, pues reduce el riesgo de perderlos y como está cifrado con la contraseña maestra no hay manera posible de que la usen sin saberla, claro es importate que la clave maestra sea fuerte y original.

We generate a pair of PGP private and public keys, in the case of GpgFrontend in the bar we choose Manage Keys and then New Pair. We fill in the data and I recommend choosing the RSA key type. See the image below. This private/public key pair is stored encrypted with the master password in as many places as I can think of, it can be in Google Drive, on the PC the phone, and even the phone of the dear one, the more places the better, because it reduces the risk of losing them and as it is encrypted with the master password there is no possible way for them to use it without knowing it, of course it is important that the master key is strong and original.

- Imaginemos que ahora quiero actualizar mi contraseña de google en el email: [email protected] y eso lo hago hoy 11 de Noviembre de 2023, pues uso el formato correo dos puntos fecha de modificación como entrada, sería [email protected]:11112023 y lo cifro con mi clave pgp y obtengo un código como este:

Let's imagine that now I want to update my google password in the email: [email protected] and I do that today, November 11, 2023, because I use the mail format colon modification date as an entry, it would be [email protected]:11112023 and I encrypt it with my pgp key and I get a code like this:

-----BEGIN PGP MESSAGE-----

jA0ECQMCGstjJ5Hsv6X00k4B3/zLb/auRkZ+E93m17v1HCB54EOvjm0He817wG9w

iHzLU6dxCHpIirqs9A9zVZCiauCspxHzahpDIzzMfIGkXu+G/9gsSMvdXPX4paU=

=k6lC

-----END PGP MESSAGE-----

del cual solo me quedaré con los 11 primeros caracteres en este caso jA0ECQMCGst el cual tiene una dificultad de 60¹¹ posibilidades lo que demoraría 300 años a la súpercomputadora más potente existente para romperla. De igual manera puedo usar el formato nombredearchivo:fechademodificación para cifrar archivos o documentos. En cada caso solo tendría que anotar, incluso en un documento en google drive o similar la derivación que usé para cada password de cuenta o archivo cifrado, sin necesidad de cifrado alguno.

of which I will only keep the first 11 characters in this case jA0ECQMCGst which has a difficulty of 6011 possibilities which would take 300 years for the most powerful supercomputer in existence to break it. In the same way, I can use the format filename: date of modification to encrypt files or documents. In each case I would just have to write down, even in a document in Google Drive or similar, the derivation I used for each account password or encrypted file, without any encryption required.

Captura de pantalla en

Screenshot in

GpgFrontend

Llegado este punto debería tener una contraseña maestra potente y difícil de olvidad, el archivo de tu clave PGP cifrado con tu clave maestra en tantos lugares como se te ocurra y un método de generar contraseñas seguras utilizando cualquier herramienta de cifrado PGP disponible, incluso una de las más recomendables es Keybase. Por tanto estás listo para el próximo paso.

Utilizando el cifrado según el tipo de datos / Using encryption according to the type of data

Partiremos en orden inverso, los datos más importantes son los secretos, por tanto estos siempre serán guardados cifrados, si son muy importantes los almacenamos cifrados a pleno PGP y le añadimos una capa extra con un recifrado con la contraseña maestra, este esquema es suficiente para guardar de forma segura tu frase semilla de Bitcoin en tantos lugares como se te ocurrar y sin preocupación (a menos que te torturen y hagan decir la contraseña maestra, los pasos de cifrado y derivaciones claro).

We will start in reverse order, the most important data are the secrets, therefore these will always be kept encrypted, if they are very important we store them encrypted at full PGP and we add an extra layer with a re-encryption with the master password, this scheme is enough to securely save your Bitcoin seed phrase in as many places as you can think of and without worry (unless they torture you and make you say the master password, the encryption steps and derivations of course).

Los datos restringidos los ciframos con las clave PGP pública de aquel que queremos que acceda a ellos, es esencialmente lo que hacen todos los programas de chat con cifrado de extremo a extremo, se cifra con la llave pública del destinatario y solo él puede ver el contenido.

We encrypt the restricted data with the public PGP keys of the one we want to access them, this is essentially what all chat programs with end-to-end encryption do, it is encrypted with the recipient's public key and only he can see the content.

Y sobre los datos públicos, esos que queremos hacer prevalecer pero que no guardan secretos hablaremos en nuestro próximo capítulo.

And about public data, those that we want to make prevail but that do not keep secrets we will talk about in our next chapter.

Gracias!!! 👍

Thank you!!! 👍

Congratulations @tuxtify! You have completed the following achievement on the Hive blockchain And have been rewarded with New badge(s)

Your next target is to reach 2250 upvotes.

You can view your badges on your board and compare yourself to others in the Ranking

If you no longer want to receive notifications, reply to this comment with the word

STOPCheck out our last posts: